今天晚上(10 月 5 日晚 8:50)突然在知乎收到一条私信问我对 burpsuite 了解多少,还以为对面是想问抓包这块的问题,没想到是......

是爱裸聊的大学生一枚ya~

很难相信计算机专业的大学生也会被裸聊这种低级伪劣的招数骗到(在进后台后发现这类群体还不在少数),果然是色字头上一把刀。原本在这件事上我是没打算帮人帮到底的,本着猎奇的驱使去看了下后台,但没想到会这么薄弱,捣鼓还没到一分钟就直接让我给进去了,于是有了接下来的后续:

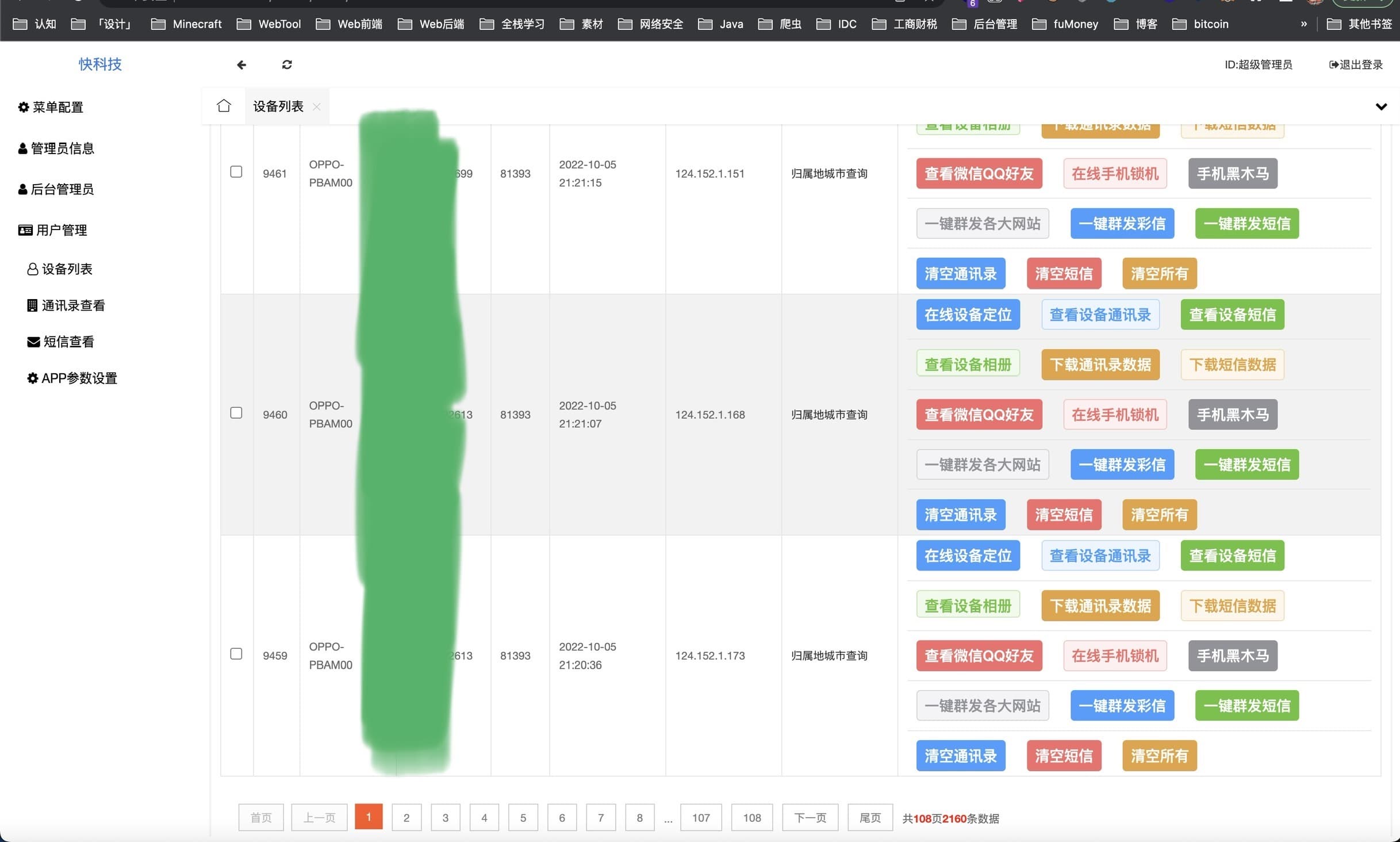

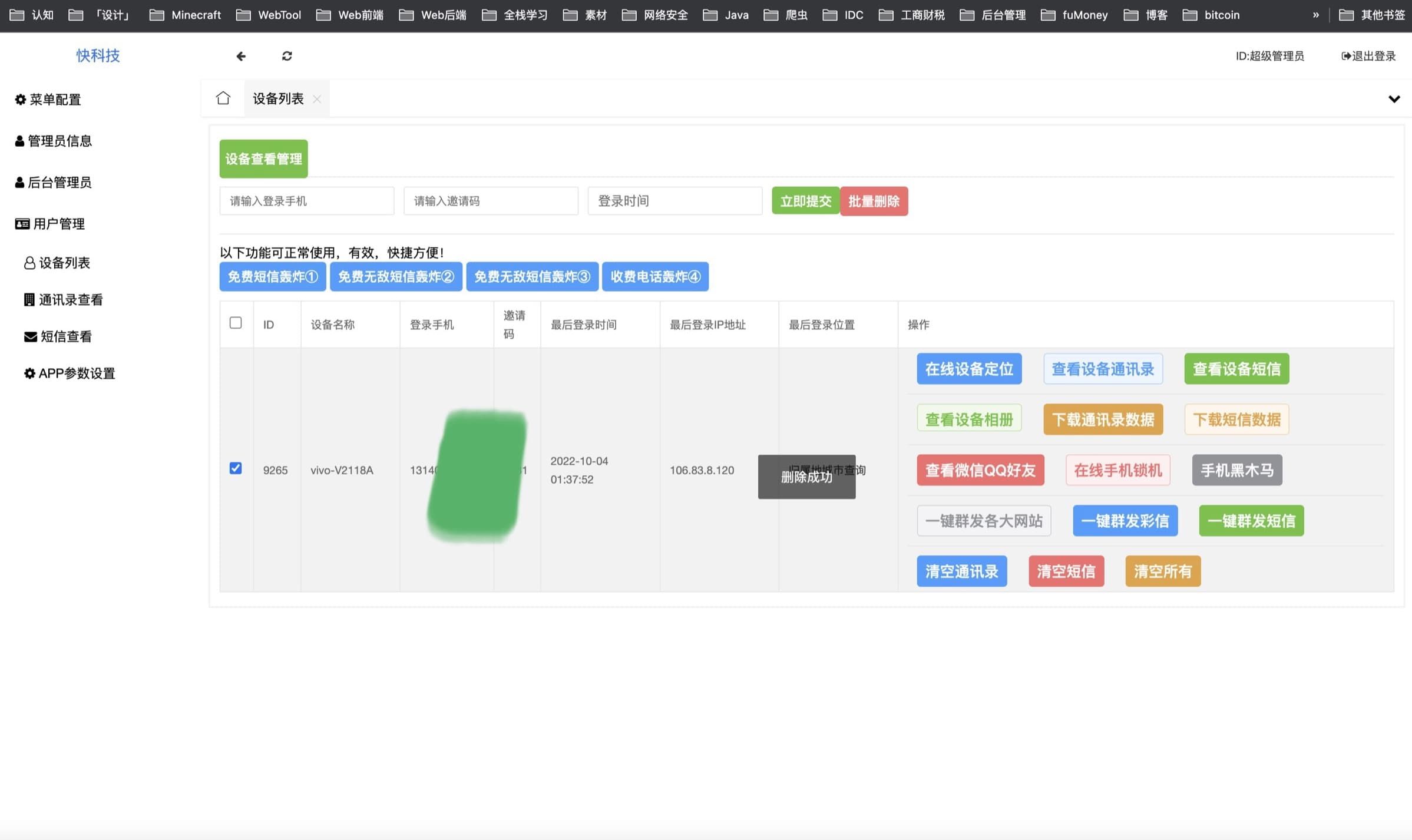

聊天记录至此结束,以下为后台截图:

至于后台其他那两千多台设备记录我就没删了,毕竟那些人这次不上当,以后还会在其他事情上上当,刀悬在头上总会有落下来的一天。

诈骗手法

裸聊诈骗近几年早就屡见不鲜,小蔗最早拿到的源代码数据库里的时间戳是 1596041294,也就是 2017-11-17 左右,且这五年的手法一直换汤不换药。

通常,诈骗团伙会在线上 BBS 或网页广告释放大量诱惑暗示性内容,以广撒网,多敛鱼。在有精虫上脑的鱼上钩时,他们就会以各种理由抛出一款 APP 让其下载,理由可以是规避审查、公司任务指标、远程遥控器等等。同时这款 APP 在安装时,会需要各种权限来收集后续用来威胁的数据:通讯录、相册、短信内容等。对于某些简陋的 APP,甚至会有注册后登录不上一直转圈的情况,这其实是他们根本没做登录后的页面,而登录时的连接转圈也只是为了拖延时间让数据可以全部上传到他们的服务器中。

后续

几天过后抽空抱着 getshell 的想法再访问其 IP 时,发现已经 404 了,估计是租的服务器到期又换阵地了,故就不对 IP 打码啦。根据 X 情报提供的资产测绘,这台服务器是从今年 9 月 7 日搭建好后台开始诈骗的,详情可见:IP 情报。该 IP 是归属于香港的一台机子,其托管的运营商还是一朋友认识的人,再次证明这世界真的很小(